Criminalità su Internet, gestione delle frodi, criminalità informatica e ransomware

Il malware sta tornando in auge con il miglioramento dell’evasione e dell’apprezzamento della letteratura del XIX secolo

Prajit Nair (@dipendente) •

14 marzo 2023

Il malware Emotet è stato nuovamente attivato. I ricercatori di sicurezza hanno segnalato l’ultimo avvistamento dell’adorabile Microsoft Office Trojan in quello che è diventato un ciclo di ricomparsa e ibernazione.

Guarda anche: Gestione della superficie di attacco: visibilità della superficie di attacco migliorata

Prima che l’ultima ondata di e-mail dannose di Emotet iniziasse all’inizio di questo mese, i ricercatori di Cofense Lui dice Il malware è rimasto attivo per due settimane a novembre. L’ultimo lotto di e-mail dannose contiene un documento Office compresso incorporato con macro e suggerimenti di ingegneria sociale per convincere gli utenti a saltare in aria Avvisi di sicurezza Microsoft previene le infezioni dai file scaricati.

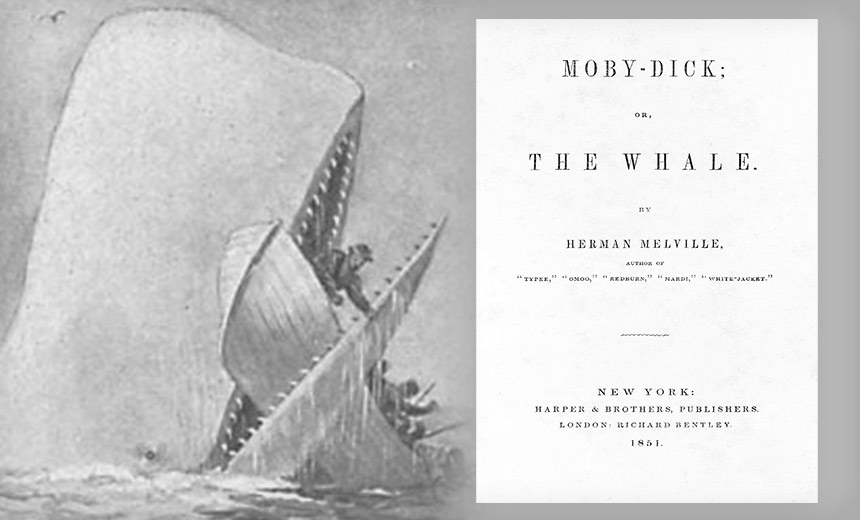

TrendMicro Lui dice Emotet ha una nuova infrastruttura di comando e controllo e nuove tecnologie evasive. Istinto profondo Lui dice Un elemento di equivoco è il pastiche di un romanzo americano del diciannovesimo secolo”Moby Dick“in un documento Word dannoso come testo bianco per aumentare surrettiziamente il conteggio delle parole.” Molti strumenti di sicurezza classificano un documento Word contenente solo un’immagine e una macro come dannoso, il che è vero nella maggior parte dei casi, afferma la società.

Emotet applica anche un trucco noto come binary stuffing o file pumping per rendere un allegato dannoso più grande delle restrizioni di dimensioni imposte da soluzioni anti-malware come sandbox e motori di scansione, scrive Trend Micro. Nel caso in cui qualcuno abiliti la macro dannosa, Emotet fornisce un file DLL di Windows gonfio che si espande da 616 KB a 548,1 MB.

Soprannominato europol Come “uno dei servizi di criminalità informatica più professionali e di lunga data” Emotet causa Centinaia di milioni di dollari di risarcimento. Ha iniziato la sua vita come trojan bancario, ma oggi il suo obiettivo principale è quello di fungere da gateway per il ransomware che è stato diffuso da attori di minacce riconfigurate, ha affermato Jason Meurer, ricercatore di sicurezza informatica presso Cofense, in un’intervista con Information Security Media Group. la collezione Conte.

Un’operazione multinazionale delle forze dell’ordine nel 2021 ha interrotto i bot, ma non ci è voluto molto perché Emotet tornasse.

Il gruppo di minacce – in alternativa rintracciato come TA542, Mummy Spider e Gold Crestwood – era probabilmente dietro l’attività “massiccia” di Emotet nel 2022 e collegato allo sviluppo di botnet, ha detto Proofpoint a Information Security Media Group all’epoca (vedi: Emotet è tornato con nuovi assi nella manica).

Ora ci sono prove aneddotiche che Emotet è stato rilevato da un nuovo operatore “che sembra cercare di imparare di nuovo come farlo funzionare, ma poi anche provare alcune nuove tecniche, come questi nuovi grandi documenti che stanno facendo, “, ha detto Merer. .

“Sembra che ci siano state alcune fusioni e acquisizioni nel back-end in cui non possiamo necessariamente vedere esattamente cosa sta succedendo, ma abbiamo una buona idea”.

Meurer ha aggiunto che l’attività in Emotet a volte è direttamente opposta a quella di Qakbot, suggerendo un collegamento tra i due bot.

Con segnalazione di David Pereira di ISMG a Washington, DC

“Esploratore. Scrittore appassionato. Appassionato di Twitter. Organizzatore. Amico degli animali ovunque.”